- PLC/HMI/센서 등 산업용 시스템 이상탐지

- 업무망에서 제어망까지 취약점 진단 및 모의해킹

- OT/SCADA 필드 장비들(DCS, PLC, HMI, ECDIS, AIS, 위성장비 등)의 취약점 분석(1-Day, 0-Day)

- 산업용 네트워크 프로토콜 취약점 분석(커스텀 프로토콜, OPC-UA, S7-CommPlus, Melsec 등)

- 무선(Wi-fi, GPS, Analog RF, LF, HF, NFC 등) 신호 취약점 테스트

- 망분리를 포함한 네트워크 아키텍처 분석

- 물리적 해킹 (도어락, CCTV, 울타리, 센서, RFID, 보안 카드 등)

ModOn-V

소스코드(GitHub 포함) 대상 AI 취약점 분석 솔루션

ModOn-V의 기술 특징

소프트웨어의 소스코드를 정적으로 분석하여 잠재적인 보안 취약점 분석

Overflow, SQL Injection, XSS 등 알려진 취약점 패턴 탐지

개발 단계에서부터 보안 문제를 해결하여 소프트웨어의 신뢰성 확보

ModOn-V의 장점 및 차별성

-

LLM 기반의 지능형 분석

- 기존 취약점 스캐너와 달리 LLM을 기반으로 취약점을 스캔하고 AI를 학습시킨다는 점이 큰 차별점. 더욱 정교하고 광범위한 취약점 탐지

-

통합된 바이너리 분석 환경

- ModOn-A의 바이너리 분석 시스템과 연동되어, 함수 추출, 디핑, 그리고 ModOn-A의 Vuln AI 및 Diffing AI와 같은 기존의 강력한 분석 기능을 활용. 단순한 취약점 스캐닝을 넘어선 포괄적인 분석 환경을 제공

-

의사 코드(Pseudo Code) 중심 분석

- 바이너리에서 추출된 함수를 어셈블리 코드와 의사 코드로 변환하여 분석한다는 점은, 저수준의 어셈블리 코드보다 사람이 이해하기 쉽고, AI 학습 및 분석에도 효율적일 수 있는 고수준의 추상화를 제공

-

사용자 친화적인 리포팅

- 취약한 부분을 웹 페이지에 시각적으로(빨간색 표시) 명확하게 보고하는 기능은 사용자가 분석 결과를 쉽게 이해하고 대응

-

IoT 특화 가능성

- ModOn-I(IoT) 시스템과의 연동은 ModOn-V가 IoT 기기의 바이너리 취약점 분석에 특화된 기능을 제공

ModOn-A

악성 바이너리 분석을 위해 설계된 AI 시스템

ModOn-A의 장점 및 차별성

-

포괄적인 분석

- ModOn-A는 정적, 동적(샌드박스), 네트워크 분석 기능을 결합하여 악성 바이너리와 그 동작에 대한 총체적인 시각을 제공

-

AI 기반 인텔리전스

- 여러 AI 구성 요소(Vuln AI, Diffing AI, 공격 패턴 탐지 AI)의 통합은 자동화된 취약점 평가, 동작 분석 및 공격 분류를 가능하게 하여 더 빠르고 정확한 탐지

-

IoT 악성코드 특화

- arm32/arm64, mips/mipsel 등 다양한 아키텍처를 지원하는 전용 "IoT 가상 에뮬레이터". IoT 장치를 표적으로 하는 악성코드를 분석하는 데 특화된 기능을 제공하며, IoT 위협 환경의 증가를 고려할 때 매우 중요

-

행동적 통찰력

- 메모리 분석(Volatility) 및 동적 실행 로그 생성을 통해 정적 분석만으로는 얻을 수 없는 악성코드의 런타임 동작에 대한 심층적인 통찰력을 제공

-

네트워크 수준 위협 인텔리전스

- Suricata/SnortDB와의 연동 및 ELK를 사용한 네트워크 이상 탐지를 통해 ModOn-A는 네트워크 기반 침해 지표를 식별하고 탐지 시그니처를 생성하여 네트워크 보안을 강화

-

자동화된 보고서 및 시그니처 생성

- 시스템은 상세 보고서 및 탐지 시그니처 생성을 자동화하여 사고 대응 프로세스를 간소화

ModOn-D

드론 보안(로그 및 영상 안티포렌식 및 ModOn-I 연계)

ModOn-D의 기능 및 정의

-

- ModOn-D는 "드론이 수집한 데이터를 조작하거나 은폐하여 탐지를 회피하거나 조사를 방해하기 위해 고안된 일련의 기술"을 의미. 일반적으로 드론 활동을 은폐하고 포렌식 분석을 방해하는 데 사용

- 암호화 대상 데이터 유형: 비디오, 이미지, GPS 정보, 센서 활동과 관련된 로그 데이터를 포함

ModOn-D의 장점 및 차별성

-

소프트웨어 기반 데이터 암호화(Software-based data encryption)

-

하드웨어 기반 암호화(Hardware-based encryption)

- 하드웨어 수준에서 데이터를 암호화하여 보안을 강화

-

특정 데이터 유형에 최적화된 암호화(Optimized encryption targeting specific data types)

- 비디오, 이미지, GPS 정보 등 드론의 특정 데이터 유형에 맞춰 암호화를 최적화

-

최소한의 배터리 소모를 위한 전력 효율적인 설계(Power-efficient design for minimal battery consumption)

- 드론의 배터리 수명을 고려하여 전력 소모를 최소화하도록 설계

이러한 기능들은 펌웨어 수준 암호화와 하드웨어 통합 보안을 결합하여 카메라 모듈, 센서 및 시스템 로그를 포함하는 종단 간(end-to-end) 보호를 제공합니다.

또한, 경량이며 최소한의 배터리 소모를 위해 전력 최적화되어 실제 환경에 바로 배포할 수 있도록 준비합니다.

드론 관련 위협 사례(ISIS의 드론 무기화, GPS 스푸핑, DJI 드론 해킹 툴 공개, 한국의 드론 보안 감독 미흡, 우크라이나 전쟁에서의 드론 전자전, 산업 스파이 활동 등)가 언급되는 맥락에서 드론 데이터의 보안과 은폐에 특화된 솔루션입니다.

ModOn-C

IP/DNS 등 공격에서 활용되는 IoC(Indicator of Compromise) 평판조회

ModOn-C의 기능

-

의심 IP 입력

-

공개 및 취약 서비스 스캔

- 입력된 의심 IP에 대해 공개적으로 노출된 서비스와 잠재적으로 취약한 서비스를 스캔. 이 과정에서 Shodan 및 Censys와 같은 외부 도구를 활용

-

IP 평판 조사

- 스캔 결과를 바탕으로 해당 IP의 평판을 조사. 이 과정에서는 외부 AI Sparrow와 AbuseIPDB를 활용하여 IP의 악성 여부를 판단

ModOn-C의 장점 및 차별성

-

CTI(사이버 위협 인텔리전스) 전문성

- ModOn-C는 사이버 위협 인텔리전스(CTI)에 특화된 시스템으로, 악성코드에서 추출된 IoC 중 특히 IP 주소의 평판 조회에 집중

-

다중 소스 활용

- 평판 조사를 위해 Shodan, Censys, AbuseIPDB와 같은 잘 알려진 외부 공개 서비스 및 위협 인텔리전스 데이터베이스를 통합하여 사용함으로써, 광범위하고 심층적인 IP 관련 정보를 수집하고 분석

-

AI 기반 분석

- AI 구성 요소를 활용하여 IP 평판 조사의 정확성과 효율성을 높임. 단순 데이터베이스 조회뿐만 아니라 AI를 통한 분석

-

자동화된 IoC 평판 조회

- 악성코드 분석 과정에서 추출된 IP IoC를 자동으로 ModOn-C 시스템에 연동하여 평판을 조회하고 악성 여부를 판별하는 프로세스를 제공. 이는 보안 분석가의 수동 작업을 줄이고 대응 시간을 단축

ModOn-E

시설 및 인프라 위협 평가 분석 (위협 및 완화 조치 점수화 평가 플랫폼)

ModOn-E의 기능

-

맞춤형 위협 시나리오 모델링

- EPRI TAM을 기반으로 새로 개발된 시설 및 인프라의 특성을 반영한 다양한 위협 시나리오를 설정하고 모델링할 수 있는 기능을 제공. 이를 통해 잠재적 위협에 대한 상세한 분석이 가능

-

보안 취약점 및 위협 요인 식별

- 시스템, 프로세스, 물리적 보안 등 다양한 측면에서 보안 취약점과 위협 요소를 식별하고 데이터베이스화하여 관리

-

IP 평판 조사

- 스캔 결과를 바탕으로 해당 IP의 평판을 조사. 이 과정에서는 외부 AI Sparrow와 AbuseIPDB를 활용하여 IP의 악성 여부를 판단

-

자동화된 위협 점수 산정

- 자체 개발한 보안 점수 수식을 활용하여 각 위협 시나리오와 식별된 취약점에 대한 위협 점수를 자동으로 산정. 객관적이고 일관된 평가를 가능

-

위협 완화 조치 제안 및 효과 분석

- 도출된 위협 점수를 기반으로 가장 효과적인 완화 조치를 제안하고, 해당 조치 적용 시 예상되는 위협 점수 감소 효과를 시뮬레이션

-

대시보드 및 보고서

- 직관적인 대시보드를 통해 현재 보안 상태, 주요 위협 요인, 완화 조치 진행 상황 등을 한눈에 파악할 수 있도록 시각화된 정보를 제공. 또한, 정기 또는 비정기적으로 상세 보고서를 생성

-

보안 점수 추적 및 트렌드 분석

- 시간 경과에 따른 보안 점수 변화를 추적하고 트렌드를 분석하여 보안 수준의 향상 또는 저하를 파악

-

협업 및 워크플로우 관리

- 위협 평가 및 완화 조치 실행 과정에서 여러 부서 또는 담당자 간의 원활한 협업을 지원하는 워크플로우 관리 기능을 제공

ModOn-E의 장점 및 차별성

-

객관적이고 정량적인 위협 평가

- EPRI TAM의 체계적인 방법론과 자체 개발한 보안 점수 수식을 통해 주관적인 판단을 배제하고 객관적이고 정량적인 위협 평가

-

예측 기반의 선제적 보안 강화

- 위협 시나리오 모델링 및 완화 조치 효과 분석을 통해 잠재적 위협에 대한 선제적인 대응이 가능

-

효율적인 보안 투자

- 어떤 위협에 우선적으로 대응해야 하는지, 어떤 완화 조치에 투자해야 가장 효과적인지 명확한 지표를 제공하여 제한된 자원으로 최대의 보안 효과

-

지속적인 보안 수준 향상

- 보안 점수 추적 및 트렌드 분석 기능을 통해 지속적인 보안 수준 관리가 가능하며, 이는 보안 거버넌스 강화에도 기여

-

손쉬운 규제 준수 및 감사

- 정량화된 평가 데이터와 보고서 기능을 통해 국내외 보안 규제 준수 여부를 쉽게 입증하고, 감사 대응을 효율적으로 수행

-

EPRI TAM 기반의 전문성 및 신뢰성

- 미국의 전력 산업에서 검증된 EPRI TAM을 기반으로 한다는 점은 특히 국가 주요 기반 시설 및 대규모 인프라에 대한 위협 평가에 있어 높은 전문성과 신뢰성을 제공. 일반적인 정보보안 위협 평가 솔루션과는 차별화

-

시설 및 인프라 특화된 맞춤형 평가

- EPRI TAM은 시설 및 인프라의 물리적, 운영적 특성을 고려한 위협 평가에 최적화. 따라서 단순히 IT 시스템의 취약점 분석을 넘어, 실제 시설 운영 환경에 특화된 위협 시나리오 및 완화 조치 제안이 가능하여 더욱 현실적이고 효과적인 보안 강화 방안을 제시

-

한국형 보안 환경에 최적화된 점수 수식

- 자체 개발한 보안 점수 수식은 한국의 법규, 산업 특성, 위협 환경 등을 반영하여 개발됨으로써, 해외 솔루션이 놓칠 수 있는 국내 특유의 위협 요인과 완화 조치를 효과적으로 평가하고 반영

-

IoT & IIoT 보안의 중요성

IIoT 보안의 중요성

-

01 운영 기술(OT) 환경 보호

- 생산 중단 방지 : IIoT는 산업 설비와 생산 공정의 핵심 부분을 연결. 해킹이나 악성코드로 인해 시스템이 중단되면 심각한 생산 손실이 발생

- 물리적 피해 방지 : OT 시스템은 물리적 장비를 제어함으로 보안 위협이 현실 세계의 장비 손상이나 인명 사고로 이어질 가능성

-

02 데이터 보안

- 운영 데이터 보호 : IIoT는 공정 데이터를 실시간으로 수집하고 분석. 이 데이터가 유출되면 경쟁사에게 민감한 정보가 노출될 수 있음

- 서비스 거부 공격(Dos) : 해킹된 IIoT 장치를 활용해 Dos 공격 실행하여 산업시설 마비를 유도

-

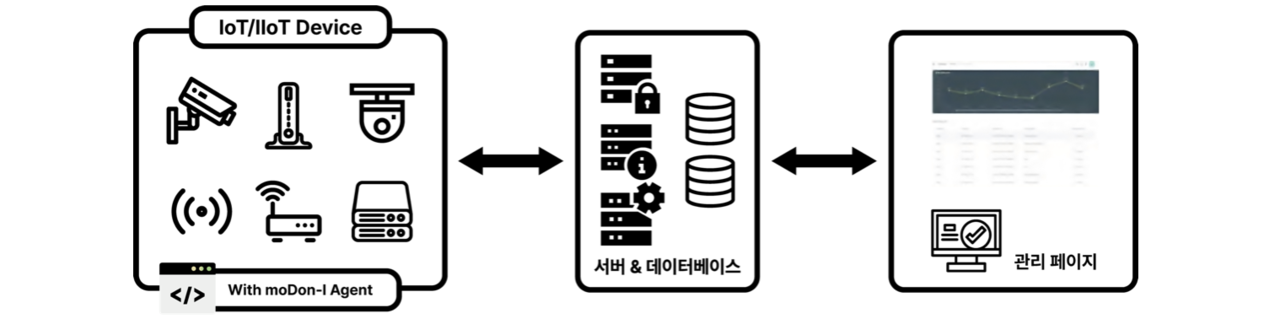

Industrial IoT

IoT (CCTV/Wallpad/NAS, Signage,etc.) vs IIoT 기술력

-

01 실시간 이상 탐지

- IoT 환경에서 발생할 수 있는 이상 행동을 실시간으로 탐지. 머신러닝 및 데이터 분석 기술을 활용하여 비정상적인 패턴이나 동작을 신속히 식별

-

02 지능형 분석 기술

- 다양한 IoT 데이터 소스를 통합하여 효율적으로 분석하며, 정상과 비정상 패턴을 구분. 최신의 AI 및 ML 알고리즘을 적용하여 높은 정확도를 보장

-

03 고급 보안 프로토콜

- IoT 장치와 네트워크를 보호하기 위한 암호화 기술과 다단계 인증 체계를 포함하여 보안성을 강화

-

04 확장성과 적응성

- 다양한 IoT 장치 및 플랫폼과 쉽게 통합, 다양한 산업군에 맞게 조정될 수 있는 유연성

-

산업용 네트워크 이상탐지

주요 기능

-

이상행동 탐지 및 실시간 대응

- 비정상적인 네트워크 트래픽 또는 공격 패턴을 실시간으로 분석하여 탐지

- 잠재적인 위협을 사전에 경고하여 시스템 손상을 방지

-

산업 네트워크 프로토콜 지원

- ModbusTCP, S7comm, Profinet, OPC-UA 등 30개 이상의 산업용 네트워크 프로토콜 지원

- 각 프로토콜의 특성과 동작 패턴을 기반으로 이상 탐지 정확도 향상

-

기존 네트워크와의 호환성

- 현재 운영 중인 시스템과 네트워크에 영향을 주지 않고 통합 가능

- 무중단 방식으로 데이터 수집 및 분석 수행

-

네트워크 트래픽 기록 관리

- 과거 네트워크 트래픽을 저장 및 분석하여 추후 보안 사고를 조사하거나 예방 정책 설계에 사용

-

알림 및 경고 시스템

- 이메일, 메신저 등을 통해 실시간으로 보안 이벤트를 알림

- 관리자에게 적시에 정보를 전달하여 신속한 조치를 가능하게 함

-

데이터 시각화

- Elastic Search와 같은 플랫폼과의 통합을 통해 네트워크 트래픽 및 보안 상태를 시각적으로 표현

- 그래프, 차트, 대시보드를 제공하여 직관적인 상태 파악 가능

적용 이점

-

실시간 보안 강화

- 잠재적인 위협을 조기에 탐지하여 시스템의 가용성과 안정성을 보장

-

운영 효율성 향상

- 자동화된 탐지 및 알림 기능으로 보안 관리 비용 절감

-

위험 최소화

- 산업 프로세스 중단이나 데이터 손실을 방지하고, 복구 비용을 절감

-

법규 및 규제 준수

- 산업 환경에서 요구하는 보안 규제 및 표준을 준수

활용 사례

- 스마트 공장 : PLC(Programmable Logic Controller) 및 SCADA 시스템 보호

- 에너지 : 발전소, 전력망 등 중요한 인프라의 네트워크 공격 방지

- 교통 : 철도, 공항 등의 운영 네트워크 보호

- 물류 : 창고 관리 시스템 및 IoT 장치와의 안전한 연결 유지

산업시설 컨설팅(스마트 팩토리, 선박, 건설사 등)

- 업무망에서 제어망까지 취약점 진단 및 모의 해킹

- OT/SCADA 필드 장비들 (DCS, PLC, HMI, ECDIS, AIS, 위성장비 등)의 취약점 분석(1-Day, 0-Day)

- 산업용 네트워크 프로토콜 취약점 분석(커스텀 프로토콜, OPC-UA, S7-CommPlus, Melsec 등)

- 무선(Wi-fi, GPS, Analog RF, LF, HF, NFC 등) 신호 취약점 테스트

- 망분리를 포함한 네트워크 아키텍처 분석

- 물리적 해킹 (도어락, CCTV, 울타리, 센서, RFID, 보안 카드 등)

-

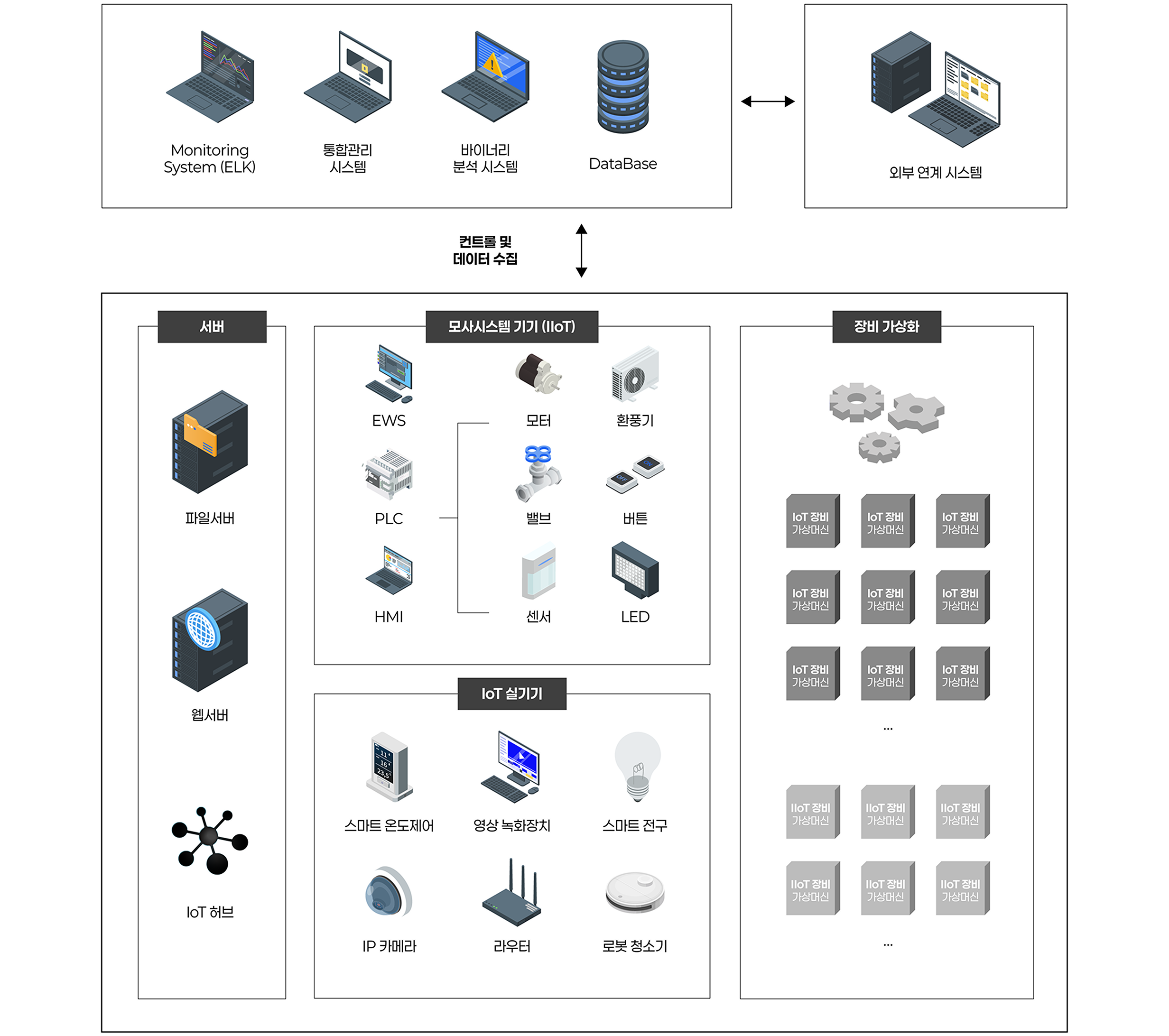

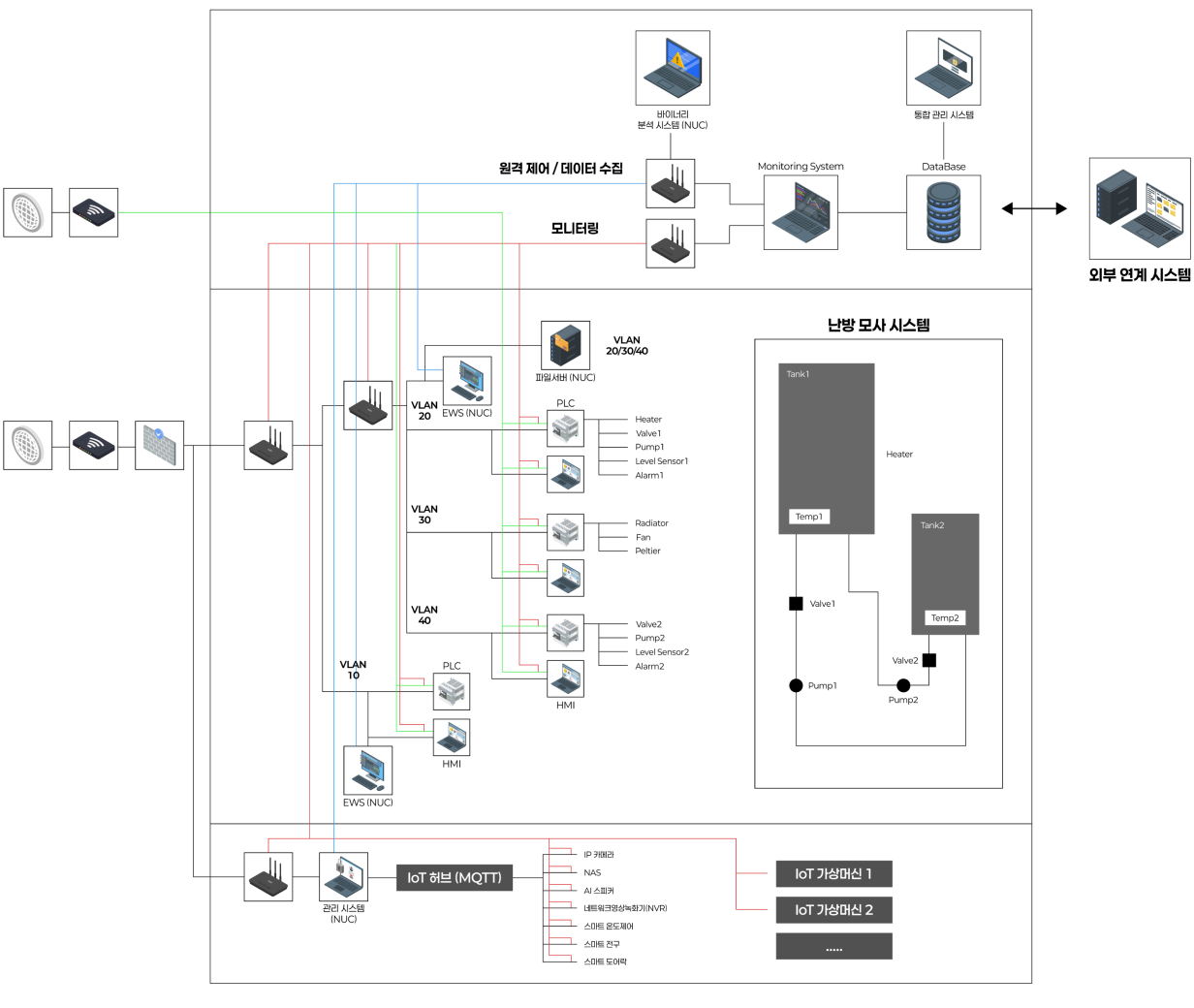

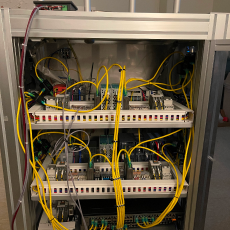

산업용 허니넷

- 허니넷으로 사이버 공격 유도

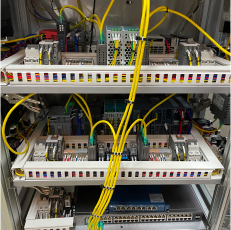

- PLC와 HMI등 실제 산업용 장비를 사용하여 물리적 허니넷 구축

- 허니넷으로 사이버 공격을 유도할 수 있도록 실제 환경과 같은 망분리와 취약점 설정 후 구축

- 모니터링 된 공격패턴에서 시그니처를 추출하여 Yara 룰셋 또는 IoC 데이터로 제공

- 30개 이상의 산업용 네트워크 프로토콜 지원 : s7comm, s7comm+, OPCUA, OPCDA, BACnet, ModbusTCP, Melsec, Profinet, DNP3, CIP, CC-Link 등

- IoT 펌웨어 가상화 및 실기기 사용

주요 기능

-

허니넷 구축

- 실제 산업 환경을 모방하여 물리적 또는 가상 허니넷 생성

- PLC, HMI, SCADA 등 산업 제어 시스템 구성 요소와 유사한 네트워크 환경 구축

- 공격자가 실제 시스템으로 오인하도록 취약점과 약점을 포함한 환경 제공

-

공격 유도

- 의도적으로 설정된 취약점을 통해 공격자를 허니넷으로 유도

- 실제 운영 네트워크와 분리된 안전한 공간에서 공격 발생

-

공격 탐지 및 모니터링

- 허니넷에 발생한 공격을 실시간 모니터링

- 공격 경로, 패턴, 기술 등을 추적하여 분석

-

공격 패턴 및 악성 시그니처 추출

- 네트워크 트래픽, 악성 코드, 공격 행위 데이터를 수집하여 분석

- 새로운 공격 기법과 시그니처를 도출하여 위협 인텔리전스 분석

-

보안 정책 강화

- 허니넷에서 추출된 데이터를 기반으로 실제 시스템에 맞춤형 보안 설정 적용

- 방화벽, 침입 방지 시스템(IPS), 네트워크 접근 제어(NAC) 등의 정책 업데이트

-

보고 및 시각화

- 공격 로그와 분석 결과를 대시보드로 제공

- 관리자에게 실시간 경고 및 상세 보고서를 통해 보안 가시성 제공

도입 시점

-

공격에 대한 선제적 대응

- 새로운 사이버 위협과 공격 기법에 대한 정보를 사전에 파악

- 공격 패턴을 바탕으로 빠른 대응 및 보안 설정 강화

-

운영 환경 보호

- 실제 운영 네트워크와 분리된 허니넷을 통해 시스템 보호

- 공격자가 실제 네트워크에 접근하기 전에 차단 및 분석 가능

-

비용 효율성

- 기존 인프라를 활용하여 물리적 허니넷 구축 가능

- 데이터 기반의 방어 체계를 구축하여 장기적인 보안 비용 절감

-

보안 연구 및 교육

- 실시간 공격 데이터를 활용해 보안 전문가 양성 및 연구

- 산업 제어 시스템 관련 보안 취약점 연구에 활용

PeanutAI 보안 솔루션

PeanutAI 보안 솔루션 ModOn - "End-to-End 통합 IoT/OT 보안 플랫폼"

ModOn - "End-to-End 통합 IoT/OT 보안 플랫폼" ModOn-I

ModOn-I ModOn-N

ModOn-N ModOn-O

ModOn-O ModOn-V

ModOn-V ModOn-A

ModOn-A ModOn-D

ModOn-D ModOn-C

ModOn-C ModOn-E

ModOn-E IoT & IIoT 보안의 중요성

IoT & IIoT 보안의 중요성 Industrial IoT

Industrial IoT 산업용 네트워크 이상탐지

산업용 네트워크 이상탐지